- Регистрация

- 12.10.2012

- Сообщения

- 420

- Благодарностей

- 726

- Баллы

- 93

==========================

Вторую часть я буду дописывать уже 23-24 числа.

==========================

В этой же части, я вас познакомлю с JS + Mysql

В этой же части, я вас познакомлю с JS + Mysql

Те, кто еще работают с браузером - советую познакомится с этой темой.

При работе в браузере, вас это будет мало волновать... Но стоит вам познакомится с post/get запросами, как эта проблема станет достаточно серьезной и опасной.

Ты роешь исходник каждого запроса с ног до головы, НО НЕ МОЖЕШЬ НАЙТИ ЭТО ПАРАМЕТР!!!!!!!

И тогда уже начинаешь понимать, кто тут замешан

Я?

До недавнего времени самым эффективным способом борьбы с этим было

Там, где происходила эта омерзительная бойня событий, even-тов, и остальная дрянь , я просто разворачивался и уходил пить чай. Приходил.. плакал и опять шёл пить чай уже с печеньками....

Но как бы это не было печально .... в будущем нас ждет еще больше этого

Далеко ходить не надо..

Яндекс, рамблер , Mail - три девицы у окна, код писали до поздна.

- 1- ая : регистрировать себя дает, но письма хрен отправишь.. Фильтр (на тебя мало данных, браток).

Так как регистрацию мы проводлили с помощью post запроса, то от себя не передавали событий в виде: click, focus, смещения мыши, event_собитыя.

Маил это с легкость видит и ограничивает твои права (спасибо говорите, что хоть письма дает принимать.. Старшая сестра яша и это отнимает

).

).- 2-ая: Яндекс. Утро.. 9:00 . Ничего не предвещало беды... Рядовой Вася садится за панель управления и НАЧИНАЕТ СИДЕТЬ ПРЯМО НА ГЛАЗАХ!!!

Скорость регистрации была просто ужасающая !!!! За день регистрировалось до 100-200к яндекс почт. (спс тебе ripкапча, за предоставленную возможность уходить в - 10$ баланса

).

).Вообщем, Вася для себя решил:

----------------------------------------------------------------

а)

Так как Васе зажали премию в этом году, то этот вариант отошел на второй план

б) даем и дальше работать этому монстру, но баним отправку / принятия писем с них (+ усложняем капчу с циферок до буковок).

----------------------------------------------------------------

НО!! Пришел второй монстр - КАПЧА МОНСТР !!!

Тут то нервишки у Васи не выдержали, и приступил он к ПЛАНУ A.

- 3-ая: Рамблер. Собственного мнения у младшей сестры не было, то решила повторить за старшей. (но так как тупенькая, обходится ее новая защита на раз, два).

-----------------------------------------------------------------------------

Но оставим сей длинный пролог , и перейдем к практики

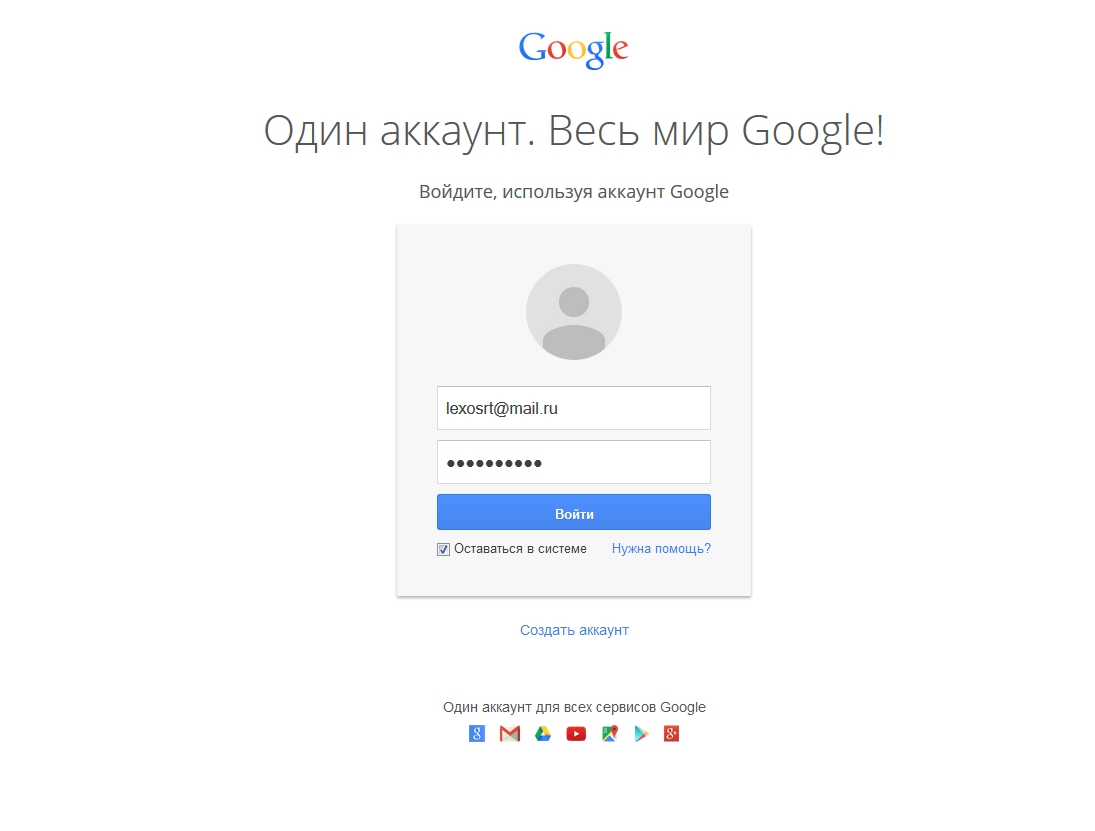

С 2011 года Gmail нас балует вечно не меняющиеся формой входа.

При попытки войти в аккаунт, наш сниффер вот что словил:| GALX | SPZiuXlijCg |

| hl | ru |

| _utf8 |  |

| bgresponse | !FBdCdh6ASgU0x5ZEXYI3gXIlIdoCAAAAjFIAAAQlKgD7w1iGlpznAg7-tXqivNtS7QWZDqBx0JdUWMMQeIP9N2_rhnpwFA4JqIRZODfhi6IikUkZKsKEv5BGTBsLMTjv_cuKHA7CM8cJpXAJuJACYGxxZOV1hl-XH6Iv8KuUD_1f8gAS09tiEZHSrGM9S5ucI8uHIo11RNuwfvEa2nwf423UaojDtXprXD-sxl3Mxm7_U-gvncl4Eqc0QK1mIKqrkJYz8ViXuiXEY8-69jp5d2oTEk7drSGCii7q_sc23_QuY7yb8-scZaYrSSVUMy-TycEIPFLoWPVM5NZM0ZwQhMA5_vXIA0r7ChixuOumr-z5EWH3MmS4zohIPHM |

| pstMsg | 1 |

| dnConn | |

| checkConnection | youtube:479:1 |

| checkedDomains | youtube |

| 3_konkurs_statie | |

| Passwd | win |

| signIn | Войти |

| PersistentCookie | yes |

| rmShown | 1 |

Для этого, мы идем в Google Chrome и устанавливаем плагин - Visual Event

Плагин позволяет нам наблюдать все event-собитыя , которые происходят на странице при клике, вводе символов, и других ajax событий.

Прекрасно..

Мы с первой же попытки нашли js-события , где генерируется наше значения - bgresponse.

chrome _ настало твое время.

- Открываем браузер

- Жмем F12

- Попадаем на вкладку Sources (

Наши действия:- Ставим бряки на скрипт, чтобы в дальнейшим отловить его действия в отладчике хрома.

- В scope variables выглядываем значения переменных, которые генерирует наш js скрипт.

- Идем в консоль и проверяем работу скрипта

Код:

try {

document.bg.invoke(function(response) {

document.getElementById('bgresponse').value = response;

});

} catch (err) {

document.getElementById('bgresponse').value = '';

}Благодаря отладчику, мы нашли скрипт, который генерировал значения - "bgresponse".

HTML:

!oqFCFTd6Lc3imBxE8ytflUhyo8sCAAAAMlIAAAAKKgEAwzkrxLJGWOEBXZTxWeT9dS4Fx432yUwYYppJSspeR4BlvGbZ5iuljw6H_4ZAaxijcm6FEIqsObcJ3egZ5G-NhH-66_5-wzAry9E0vKVhq8-gax3EakkzswE9QgH6WOUgJhrReBlBxer1W2M7x1OQYaoGUkJlzuG4mYlkTRnLCpO-mRYbXL5cZUwqLk28GBUWn2S-EAk3RykYy51wDN2Om8Z9eOS6zCtxxA-6-9Bsc9-FLSjcgGmTiVn0316cISXcwTD0Gz2LqsooazA0QgAfdkfr7gUGcOoRsGpUyC-coXoEDsxR7gYVwFkkK-BLGaOYwrTGwaRRHTRvd6kOrUJQ3AХоть мои познания в JS и скудны, даже я могу наблюдать что скрипт маловат для такого куска кода) . По моему мнению, за - " document.bg.invoke(function(response) " - спрятан еще один js , который генерирует сей длинный код. А маленький кусок кода (см.выше), скорее всего передает в переменную (bgresponse) тот длинный хеш.

===================

Какие наши дальнейшие действия?

- Обратно заходим в откладчик.

- Ищем колонку Call Stack (стеки вызовов,куда отправляют друг-другу информацию js скрипты между собой).

- Просматриваем их и находим на наше мнения подходящий кусок кода .

БИНГО!

Мы нашли js, который вопроспроизвод такой длинней хеш-код. (помимо md5, производится подмешка соли)

- Тема статьи

- Нестандартные хаки

- Номер конкурса статей

- Третий конкурс статей

Для запуска проектов требуется программа ZennoPoster или ZennoDroid.

Это основное приложение, предназначенное для выполнения автоматизированных шаблонов действий (ботов).

Подробнее...

Для того чтобы запустить шаблон, откройте нужную программу. Нажмите кнопку «Добавить», и выберите файл проекта, который хотите запустить.

Подробнее о том, где и как выполняется проект.

Последнее редактирование:

(да.. наш проект работает многопоточно).

(да.. наш проект работает многопоточно). ) и начну дописывать

) и начну дописывать

в придачу с удобной статистикой всей проделанной работы.

в придачу с удобной статистикой всей проделанной работы. (вроде как 23 число...)

(вроде как 23 число...)

[софт по массовой заливке видео-дорвеев]

[софт по массовой заливке видео-дорвеев]